SGC²-BMS - Bedrohungsmodellierungsservice

Zusammenfassung:

Mit SGC²-BMS bieten wir Ihnen einen strukturierten Prozess zur Bedrohungsmodellierung (englisch: Threat Modeling), bei dem potenzielle Sicherheitsrisiken frühzeitig identifiziert und passende Gegenmaßnahmen entwickelt werden. Während Schwachstellen technische Lücken in Systemen darstellen, konzentriert sich die Bedrohungsmodellierung auf mögliche Szenarien, wie diese Lücken von Angreifern ausgenutzt werden könnten. Unser Ansatz liefert schnelle Ergebnisse ohne unnötigen Formalismus, unterstützt Sie mit fundiertem IT- und Security-Wissen und fördert die Zusammenarbeit Ihrer Experten durch interaktive Workshops.

Ihr Vorteil mit uns:

- Light-Variante mit hoher Qualität:

Wir setzen auf eine pragmatische Herangehensweise, die schnelle Ergebnisse liefert. Dabei berücksichtigen wir Standards wie STRIDE, fokussieren uns jedoch auf die Expertise Ihrer Mitarbeiter und unsere Fachberatung, um die Bedrohungen zu identifizieren, die für Ihre IT-/Cloud-/SaaS-/onPrem-/Netzwerk-Architektur wirklich relevant sind. - Effiziente Kommunikation:

Zu jedem Bedrohungsmodell liefern wir ein detailliertes Datenflussdiagramm, das Informationsobjekte, Bedrohungen und Gegenmaßnahmen visuell und textuell kommuniziert. Keine Dokumentation? Kein Problem – wir erstellen das Diagramm nebenbei im Gespräch mit den richtigen Experten.

Zusätzlicher Nutzen des Bedrohungsmodellierungsservices (SGC²-BMS) für Ihr Unternehmen:

Prävention statt teure Nachbesserung:

Änderungen in der Designphase sind kostengünstig im Vergleich zu Anpassungen nach der Implementierung oder sogar nach der Produktivsetzung. In der Regel zeigt sich, dass die Kosten für Fehlerbehebungen exponentiell steigen, je später sie im Entwicklungsprozess (bzw. in einem IT-Projekt) entdeckt werden. Änderungen nach der Implementierung können bis zu 100-mal teurer sein als in der Designphase.

Note

Metapher mit einem SGC-Kuchen

Stellen Sie sich vor, Sie möchten einen Kuchen backen, den wir SGC-Kuchen* nennen (*SGC steht hier für die Zutaten Sahne, Granatapfel und Chiasamen).

Jetzt die Frage:

Was passiert, wenn Sie erst nach dem Backen feststellen, dass Sie keine Sahne wollten, sondern Schokolade?

Antwort:

Es ist fast unmöglich, den fertigen Kuchen zu “entbacken”, um die Zutat Sahne gegen Schokolade auszutauschen, ohne den gesamten Kuchen zu ruinieren. In der Rezeptphase könnten Sie das Problem jedoch einfach mit einem Strich in der Zutatenliste korrigieren – ohne jeglichen Schaden oder großen Aufwand.

Der Bedrohungsmodellierungsservice – in 4 Phasen:

Unser Service gliedert sich in vier Phasen, die flexibel an Ihre Bedürfnisse angepasst werden können. Jede Phase kann als Einzeltermin oder in einem kompakten Workshop durchgeführt werden, um interaktive Diskussionen zu fördern.

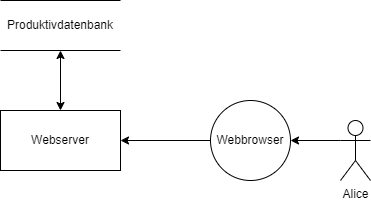

Phase 1: Datenflussdiagramm erstellen

Falls Sie noch kein Datenflussdiagramm haben, erstellen wir dieses gemeinsam mit Ihnen.

- Wir moderieren den Prozess und erstellen das Diagramm, indem wir Entwickler, Infrastrukturexperten, Fachbereiche und Applikationsbetreiber zusammenbringen.

- Durch die Visualisierung wird sichergestellt, dass alle Beteiligten abgeholt werden, ein gemeinsames Verständnis der IT-Architektur oder des Zielbilds entsteht und alle über dieselben Grundlagen sprechen.

- Dies bildet die Basis für eine robuste und nachhaltige Architektur.

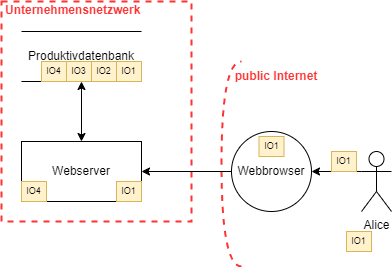

Phase 2: Informationsobjekte und Sicherheitsziele definieren

- Wir leiten Ihre Mitarbeiter und Fachbereiche gezielt an, damit sie in der Lage sind, die Informationsobjekte selbst zu identifizieren. Dabei können bestehende interne Standards oder Vorgehensbeschreibungen genutzt werden. Sollte es solche Dokumente nicht geben, ist das kein Problem – wir erarbeiten dies gemeinsam mit Ihren Mitarbeitern.

- Für die Klassifizierung der Informationsobjekte wenden wir unsere bewährte SPICA-Methode an, die eine strukturierte und nachvollziehbare Einteilung (z. B. nach Vertraulichkeit, Integrität, Verfügbarkeit) ermöglicht.

- Anschließend bestimmen wir gemeinsam, wo diese Objekte verarbeitet und gespeichert werden, und welche Sicherheitsziele sie erfüllen müssen.

- Dies schafft die Grundlage für risikoorientierte Entscheidungen, sodass sensible Daten besonders gut geschützt werden können.

Phase 3: Bedrohungen identifizieren

- In interaktiven Gesprächen mit Ihren Mitarbeitern arbeiten wir mit der Leitfrage: “Was könnte schiefgehen?”

- Wir besprechen realistische Angriffsszenarien, die potenzielle Risiken für Ihre Architektur darstellen.

- Die Bedrohungen werden mit Kategorien wie STRIDE systematisch kategorisiert. Optional können wir Kritikalitäten (z.B. anhand des CWSS-Modells) bewerten.

Phase 4: Gegenmaßnahmen entwickeln

- Wir entwickeln Maßnahmen, die Sie mit Ihren bestehenden Ressourcen umsetzen können.

- Anstatt teure Softwarelösungen vorzuschlagen, optimieren wir Ihre vorhandene Produktlandschaft und zeigen, wie Sie unbekannte Features oder Prozesse besser nutzen können.

- Wir stellen mehrere Lösungsvarianten vor, die je nach Risikobereitschaft und Schutzbedarf gewählt werden können.

Bedrohungsmodellierung hilft Ihnen, frühzeitig “die Zutaten” Ihrer IT-/Cloud-/Netzwerk-Architektur zu überprüfen und zu optimieren. Änderungen in der frühen Designphase sind effizient und günstig, während Anpassungen an der fertigen Architektur – ähnlich wie beim “SGC-Kuchen” – teuer und aufwendig werden können.

Mit unserem SGC²-BMS - Bedrohungsmodellierungsservice unterstützen wir Sie dabei, Ihre Architektur optimal zu gestalten, bevor sie “gebacken” wird!

- Effizienz beim Penetrationstest:

Mit einem vollständigen Bedrohungsmodell können Sie den Scope eines Penetrationstests präzise festlegen. Der Tester fokussiert sich auf unvorhersehbare Probleme (z. B. Laufzeitschwächen), und die Qualität der Findings steigt. So sparen Sie Zeit und vermeiden unnötige Änderungen an der Architektur kurz vor dem Go-Live. - Nachhaltige Sicherheitsstrategie:

Der Bedrohungsmodellierungsservice unterstützt Sie dabei, eine sichere und zukunftsfähige IT-Architektur aufzubauen, die auch langfristig Angriffe abwehren kann.

Warum Bedrohungsmodellierung mit Security Game Changer?

- Individuelle Anpassung: Wir entwickeln mit Ihnen ein Bedrohungsmodell, das Ihre spezifischen Anforderungen und Ressourcen berücksichtigt.

- Pragmatische Beratung: Unser Fokus liegt auf schnellen, umsetzbaren Ergebnissen – ohne unnötigen Formalismus.

- Fachliche Exzellenz: Unsere Experten kombinieren technisches Know-how mit praktischer Erfahrung, um Ihre Architektur optimal zu schützen.

Machen Sie Ihre IT-Architektur robust und sicher – mit SGC²-BMS!

SPICA-Methode: Orientierung und Strahlkraft

Die SPICA-Methode steht für die Sicherheitsziele Confidentiality (Vertraulichkeit), Integrity (Integrität), Availability (Verfügbarkeit), Safety (Betriebssicherheit) und Privacy (Datenschutz). Sie verbindet etablierte Prinzipien der Informationssicherheit mit relevanten Aspekten von Betriebssicherheit und Datenschutz.

In der Astronomie ist SPICA der hellste Stern im Sternbild Jungfrau und ein Symbol für Orientierung und Strahlkraft. Genauso bietet unsere Methode klare Strukturen und Orientierung, um Ihre Sicherheitsziele effektiv zu erreichen.

Mit der SPICA-Methode schaffen wir eine sichere Grundlage für Ihre IT-Landschaft und unterstützen Sie dabei, sensible Daten effizient zu schützen und regulatorische Anforderungen zu erfüllen.